Tests d’intrusion : tout ce qu’il faut savoir

Si vous êtes un dirigeant d’entreprise ou un responsable informatique, peut-être vous êtes-vous déjà demandé comment s’assurer d’un niveau de sécurité optimal pour votre entreprise et vos collaborateurs ?

Depuis plusieurs années, les entreprises françaises subissent un feu nourri de cyberattaques. Il devient difficile pour elles de garantir la sécurité de données sensibles et confidentielles, de garantir la sécurité de son réseau interne ou de ses applications métiers.

Dans le but de produire un état des lieux des forces et faiblesses de l’entreprise, effectuer un test d’intrusion (appelé également test de pénétration, pentest ou encore test de sécurité) est nécessaire.

Pour que le test d’intrusion ne soit pas vu comme une boîte noire, nous apportons dans cet article l’ensemble des réponses aux questions que vous pourriez vous poser.

Qu’est-ce qu’un test d’intrusion ?

Les tests d’intrusion ou pentest sont des simulations d’attaques réalistes utilisés par les spécialistes en cybersécurité pour identifier les failles de sécurité sur une cible.

Ils consistent à éprouver la sécurité du système, en utilisant une méthodologie précise pour mieux identifier les chemins de compromissions que pourraient utiliser les pirates informatiques.

Concrètement, il s’agit d’utiliser des outils et des techniques d’attaques (offensive security) pour trouver les failles dans votre système d’information avant que les pirates ne les trouvent et produire une restitution sous la forme d’un rapport pour vous aider à les corriger.

Au-delà de pointer les faiblesses, le rapport résultant du test permet de fournir une cartographie, des préconisations et un plan d’action suite à la détection de faiblesses dans la politique de sécurité de l’entreprise.

Le pentest est une des approches les plus intéressantes pour évaluer la sécurité d’un système grâce à des méthodologies spécifiques qui participent à garantir un résultat représentatif de votre niveau de protection.

Notons que le test d’intrusion s’effectue dans différents environnements de l’entreprise :

- systèmes informatiques (serveurs, pare-feu par exemple),

- réseau informatique,

- postes de travail,

- sécurité physique (contrôle d’accès) ,

- IoT.

Les applications métiers internes, les applications web ou les sites e-commerce doivent également être auditées.

Tests d’intrusion, audit de sécurité informatique, tests de vulnérabilité, quelle différence ?

Toutes ces approches sont différentes, mais elles ont un point commun : elles visent à évaluer la sécurité de votre entreprise dans le but d’apporter une évolution et une amélioration de votre politique de sécurisation.

Le test de vulnérabilité est l’approche la plus basique, on utilisera ici des scanners de vulnérabilités pour automatiser la recherche et permettre de couvrir un périmètre large. L’avantage, c’est que les tests pourront être reproduits à volonté pour suivre l’évolution de votre sécurité.

Le test d’intrusion informatique, lui, ne se contente pas des failles techniques et des recherches automatisées, mais fait intervenir une spécialiste en cybersécurité pour identifier des failles plus complexes, des vulnérabilités logiques que les outils ne peuvent pas identifier. L’expérience du pentester permettra de bâtir des scénarios réalistes de compromission et de construire sa stratégie de défense en conséquence.

Enfin, l’audit de sécurité est une approche plus globale, plus exhaustive. Il s’agit ici de vérifier la sécurité en comparant le système informatique, les configurations, les procédures aux bonnes pratiques, standards et normes du domaine.

Vous l’aurez compris, toutes ces approches ne sont pas interchangeables, et il est important d’opter pour l’approche qui répondra le mieux à votre situation.

Pourquoi réaliser un test d’intrusion ?

Quelle que soit la taille de votre organisation, votre système d’information est désormais une cible. En effet, tous les types d’entreprises sont concernés par la sécurité informatique.

L’outil numérique est omniprésent, et devient indispensable au bon fonctionnement des organisations.

Un incident de sécurité informatique, peut mettre à bas tous vos efforts, un ransomware peut bloquer votre entreprise pendant des jours et engendrer des coûts énormes.

C’est pourquoi le test d’intrusion permet d’anticiper, de se préparer en identifiant au plus tôt les points sensibles. Ce qui permet d’avancer plus sereinement

Des bénéfices immédiats pour les entreprises

Le test d’intrusion est une approche pratique et pragmatique qui apporte de nombreux avantages :

- concret: il se concentre sur les risques les plus vraisemblables,

- efficace: les scénarios sont validés à la main par l’auditeur,

- formateur: cet audit vous permet également d’évaluer vos équipes et mécanismes de défense.

Les types de tests d’intrusion

Il existe différentes familles de tests d’intrusion, et également différents périmètres qu’il est important de comprendre pour bien choisir.

Les tests d’intrusion peuvent être regroupés sous 3 catégories distinctes :

- le test en Boite noire dit black box,

- le test en boite blanche dit white box,

- le test hybride en boite Grise Greybox.

Les tests en boite noire seront particulièrement utile pour simuler un attaquant sans connaissance particulière de l’infrastructure cible. C’est souvent un choix prisé pour une première évaluation. Mais attention, ce n’est pas l’approche qui apporte le plus de valeur pour vous car l’auditeur peut passer à côté d’un élément essentiel pour votre protection.

À l’inverse, les tests en boite blanche eux, ouvrent à l’auditeur l’intégralité des informations utile. Il pourra alors mieux cibler ses attaques et viser les points qui lui semblent les plus fragiles.

Pour les tests GreyBox, on donnera à l’auditeur un accès (et/ou des informations) partiel mais stratégique. C’est l’approche la plus utilisée et qui représente le meilleur compromis en réalisme de la simulation et valeur du test.

Notre méthodologie de tests d’intrusion

Les tests d’intrusion suivent des méthodes claires et transparentes pour vous garantir de la bonne couverture du test d’intrusion.

Il ne s’agit donc pas de recherche au hasard, mais bien d’actions méthodiques pour couvrir un large périmètre de risque.

Plusieurs méthodes existent en fonction du type d’audit et de la cible, on citera parmi les plus connues celles de:

- l’OWASP pour les applications et sites Web,

- l’OSSTMM pour les tests d’intrusion axés système et réseau

Loin de nous limiter ou nous enfermer, ces méthodes nous fournissent un guide adaptable en fonction des environnements, et de vos besoins en sécurité.

Approche centrée sur les risques

L’approche retenue pour nos tests d’intrusion est de type Descendante, c’est-à-dire, une approche qui considère les risques du plus général au plus spécifique. Ceci permet de tenir de la contrainte de temps d’un audit technique en utilisant le temps de façon efficiente.

Nous analysons d’abord les éléments généraux d’architecture pour ensuite nous concentrer sur des détails de plus en plus spécifiques. Nous ciblons en priorité les vulnérabilités les plus dangereuses.

Dans un premier temps, nous employons autant que possible des tests standards, réplicables grâce à des outils standards et d’autres internes afin de garantir un niveau minimal de couverture des périmètres.

Dans un second temps, et sur la plus grande partie de l’audit, nous réalisons des tests personnalisés et manuels afin de garantir la profondeur de l’analyse.

La combinaison de ces approches permet d’offrir le meilleur compromis entre exhaustivité des tests et profondeur d’analyse.

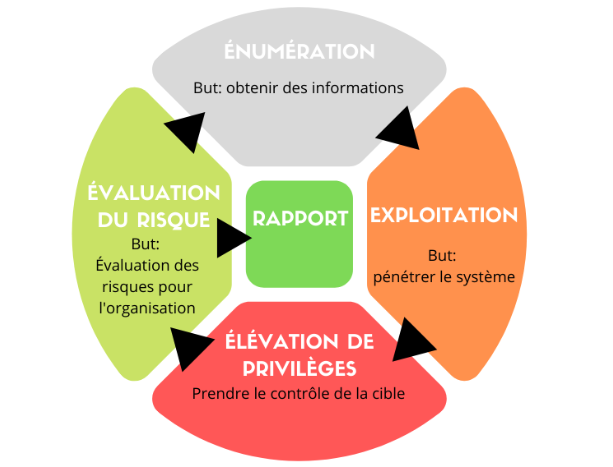

Les étapes d’un test d’intrusion chez Torii Security

Nos tests d’intrusion sont organisés en cycles de quatre phases pensées pour mettre au centre du processus, l’amélioration de la sécurité du système.

Énumération

Afin de couvrir l’ensemble du périmètre, nous utiliserons une série d’outils pour lister l’intégralité de la surface exposée.

Exploitation

À partir des résultats de la phase d’énumération, nous orienterons nos tests sur des éléments précis du système cible dans le but d’identifier et exploiter les vulnérabilités existantes.

Élévation de privilèges

Pour simuler les conditions d’une attaque réelle, nous tenterons systématiquement d’obtenir le plus haut niveau d’accès possible.

Ceci passe par l’utilisation de techniques permettant d’accéder à d’autres machines et obtenir des privilèges plus élevés suite à une compromission initiale.

Ne loupez pas notre webinaire sur les prérequis et les étapes à suivre pour bien préparer votre prochain test d’intrusion.

Le rapport de test d’intrusion : la vraie valeur ajoutée

À l’issue des tests techniques, le rapport.

Pour qu’un pentest soit, plus qu’un simple test technique, un outil réel de décision et d’amélioration de votre sécurité, nous vous remettrons en fin de campagne un rapport présentant nos résultats.

Nos rapports comportent notamment :

- tous les éléments identifiés durant l’audit,

- des conseils et des ressources pour corriger les vulnérabilités,

- une synthèse claire, concise et illustrée destinée aux décideurs (synthèse managériale).

L’heure du choix

Maintenant vous comprenez mieux ce qu’est un test d’intrusion, et notamment les différences importantes avec les autres approches d’évaluation de la sécurité.

Il est plus simple de décider de l’approche la plus adaptée pour vos besoins. Mais reste une grande question pour avancer dans votre réflexion, comment choisir parmi les différents périmètres possibles :

- réseau ;

- application Web ou mobile ;

- système ;

- l’ensemble de votre entreprise.

Pour mieux choisir, il faudra d’abord faire le point sur vos objectifs de sécurité, sur la maturité de votre entreprise et de vos équipes et sur votre expérience sur le sujet.

Mais une chose est sûre, le sujet est vaste et nécessite réflexion.

?>

?>